Recientemente, el equipo de seguridad de Kraken Digital Asset Exchange publicó un método de piratería para extraer físicamente la palabra semilla de la billetera de hardware Trezor One y Trezor Model T.

Este artículo explica por qué este hack no compromete significativamente la seguridad de los dispositivos Trezor y cómo mitigar este ataque y otros similares. Para leer más sobre qué es la palabra semilla y cómo protegerla, lea este artículo.

El hack requiere acceso físico al dispositivo y altas habilidades técnicas.

El truco lanzado por Kraken hace uso de una técnica de falla de voltaje. El truco requiere que se desmonte el dispositivo Trezor. Un hacker con suficiente experiencia en ingeniería eléctrica/informática necesita usar varios cientos de dólares en equipo especializado para hacer un ataque de inyección de fallas, luego fuerza bruta (prueba todas las combinaciones posibles) el número pin y finalmente extrae la palabra semilla.

El pirateo se puede evitar usando la opción de contraseña

Todo este truco se puede evitar por completo usando la opción de contraseña de Trezor. Si un usuario crea una contraseña lo suficientemente larga, el pirata informático no puede usar este truco de falla de voltaje para forzar el dispositivo y obtener acceso a la palabra inicial.

Todo el hardware es hackeable

No hay hardware inmune a todos los hacks físicos. La máxima "si puedes entrar, tu enemigo puede entrar" se aplica tanto a la seguridad de la información como a la seguridad de los edificios. Incluso si se borra el disco duro de una computadora, es posible que los expertos forenses extraigan información de los componentes del hardware.

Las billeteras de hardware usan microprocesadores seguros, pero las claves privadas deben almacenarse en algún lugar del dispositivo, y siempre habrá alguna forma de que un hacker habilidoso con el equipo adecuado las obtenga. La billetera de hardware Keepkey también tiene un truco físico que Kraken lanzó recientemente, y hace unos años, un niño de 15 años mostró cómo podía piratear el Ledger Nano S para extraer la palabra semilla.

Todos los hackeos físicos se pueden evitar asegurando su dispositivo

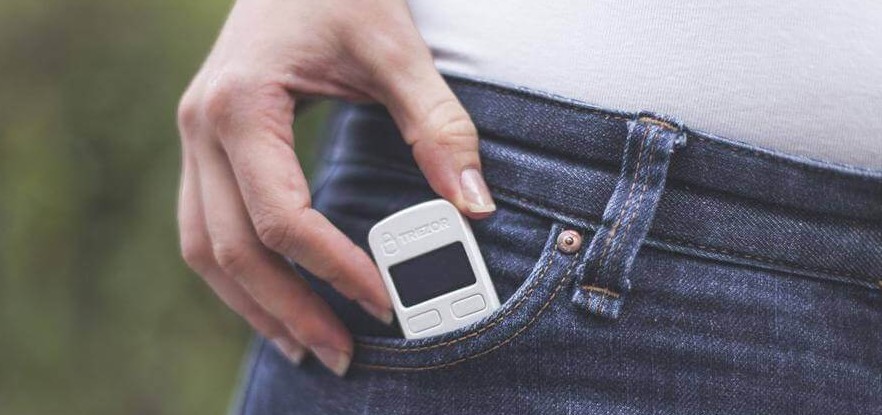

Si los piratas informáticos no pueden obtener acceso físico a su billetera de hardware y compra su dispositivo a un vendedor autorizado, puede estar seguro de que no será víctima de un ataque físico. Si está almacenando grandes cantidades de criptomonedas en su billetera de hardware, puede dejarlas en una bóveda. Puede usar otra billetera, hardware o software, para almacenar una cantidad menor de fondos y llevarla consigo cuando viaje.

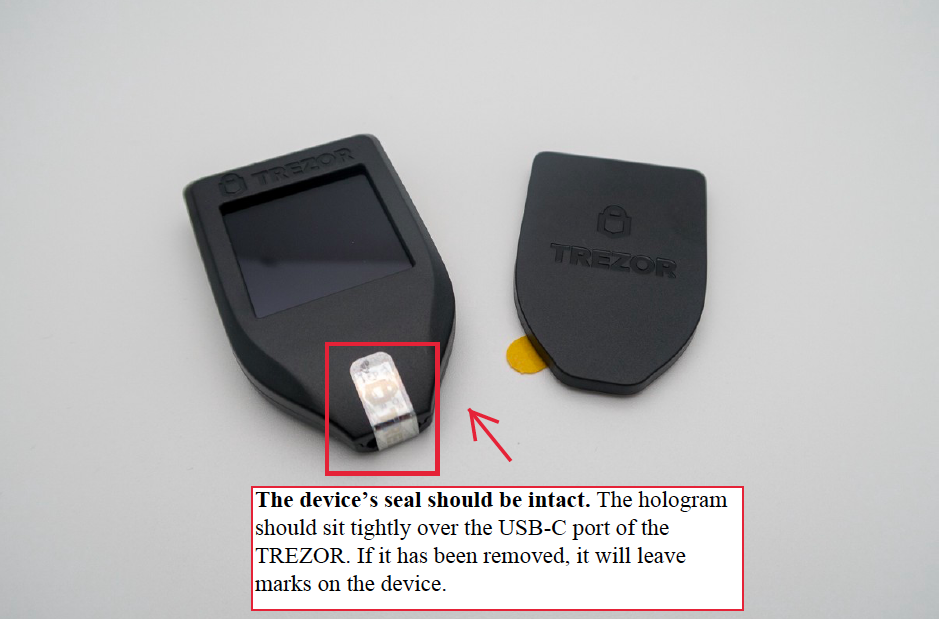

El otro paso de seguridad importante es asegurarse de que su billetera Trezor sea segura para empezar. Compre siempre el dispositivo a un vendedor autorizado y verifique que el sello a prueba de manipulaciones esté intacto y sea auténtico. Cuando conecta su Trezor y descarga el firmware, hay una verificación de software adicional que confirma la autenticidad del dispositivo.

Puede obtener una billetera de respaldo, en caso de emergencia.

Tener una segunda billetera Trezor puede ayudar en una emergencia en la que su dispositivo se pierda o sea robado y necesite proteger rápidamente sus activos antes de que un pirata informático pueda acceder a su dispositivo. Tan pronto como note que falta su dispositivo, puede insertar su semilla de recuperación en su segundo dispositivo y obtener acceso a todos sus activos. Puede enviar todas sus monedas a una billetera con una nueva palabra inicial. La palabra semilla en el dispositivo perdido tendrá un saldo de cero, e incluso si un pirata informático la extrae, no podría hacer nada con ella.

Hay muy pocas posibilidades de que, si pierde o le roban su dispositivo Trezor, un pirata informático con suficiente conocimiento técnico y equipo pueda poner sus manos en su dispositivo y obtener la palabra semilla antes de que pueda enviar todas sus monedas a una nueva y segura palabra semilla. .

Los ataques remotos son la principal amenaza en las criptomonedas

Las billeteras de hardware siguen siendo la solución de almacenamiento de criptomonedas más segura porque los ataques remotos son mucho más comunes y fáciles de llevar a cabo. Los intercambios ofrecen poca seguridad, ya que a menudo son el objetivo de ataques remotos y ni siquiera le otorgan la propiedad de su semilla de palabras.

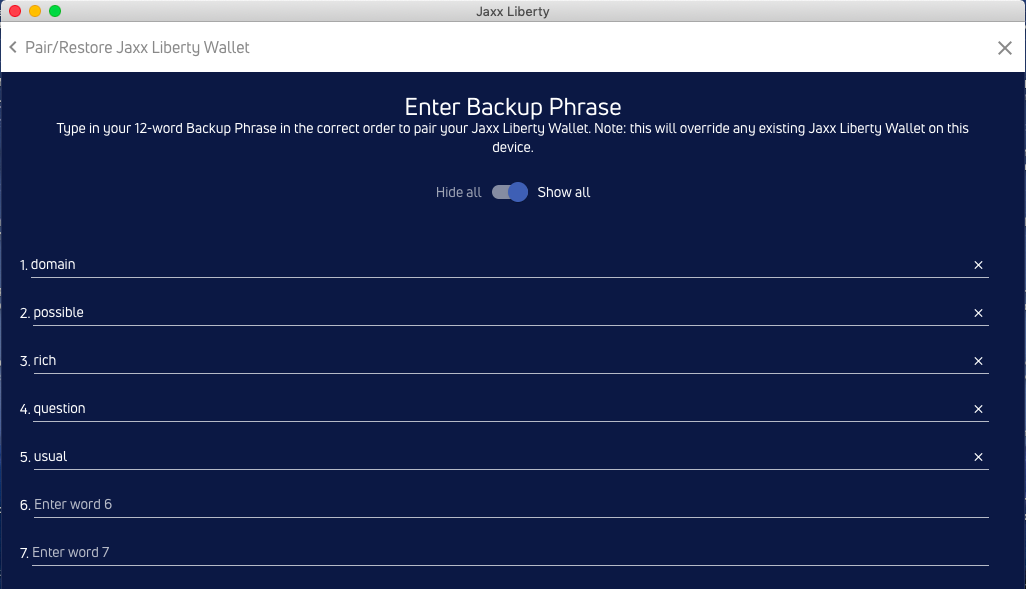

Las billeteras de software de escritorio, aunque son más seguras que los intercambios, aún tienen vulnerabilidades que las billeteras de hardware no tienen. Estas billeteras requieren que ingrese su semilla de palabras en una computadora a través de un teclado. El malware conocido como keyloggers puede registrar las pulsaciones de teclas y los piratas informáticos ahora han creado estos programas específicamente para buscar semillas de palabras de criptomonedas.

Las billeteras de hardware no son susceptibles a este riesgo ya que la palabra semilla solo se ingresa en el dispositivo.

Los ataques remotos como el malware se basan en la seguridad de su computadora y el sistema de Internet que nunca está completamente bajo su control. Incluso si las billeteras de hardware están conectadas a una computadora infectada, permanecen completamente inmunes a cualquier malware. Esto se logra con la palabra inicial y las claves privadas almacenadas en el microprocesador de la billetera de hardware, que permanece aislado de la computadora incluso cuando está conectado.

Otros pasos para evitar hacks

Además de proteger el dispositivo físico de Trezor, es crucial proteger la palabra semilla. La palabra semilla solo debe registrarse completamente fuera de línea, en papel o acero criptográfico. También significa nunca tomar una foto de tu semilla de palabras con un dispositivo móvil o cualquier otra cámara. Cuando registre su semilla de palabra por primera vez, asegúrese de que todas las palabras, letras y el orden de las palabras sean correctos. Al configurar su dispositivo Trezor, utilice también la prueba "comprobar semilla de recuperación" para confirmar que ha copiado todas las palabras con precisión.

Para mayor seguridad, la palabra inicial se puede separar y almacenar en dos ubicaciones seguras diferentes. Recuerde, sin embargo, que siempre debe tener acceso a la palabra semilla en caso de que se bloquee en su dispositivo y necesite recuperar el acceso a sus activos.

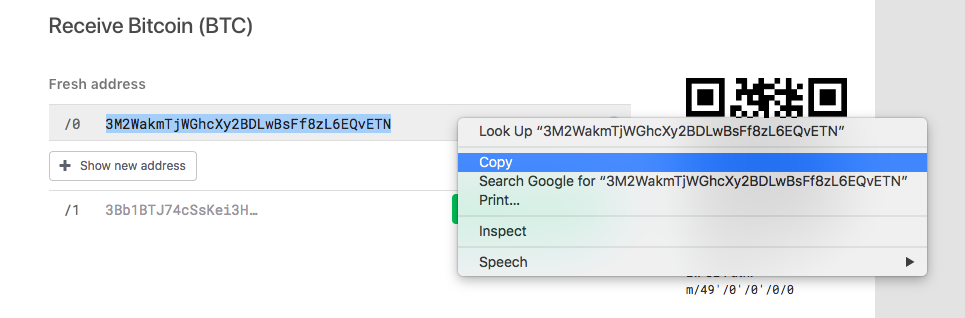

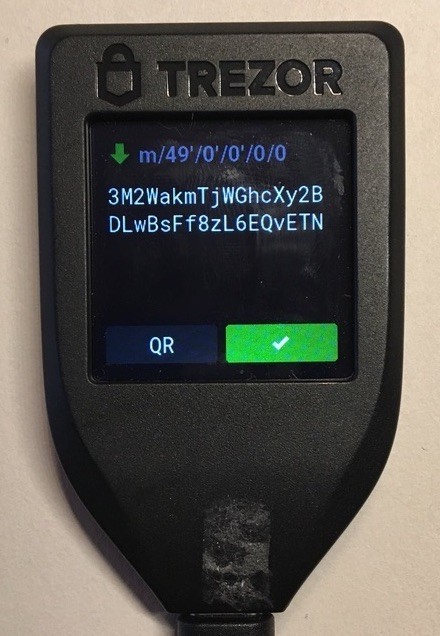

El único otro método que un pirata informático puede usar contra un usuario de una billetera de hardware es un ataque de dirección de clave pública. Hay programas de malware que muestran, a través de una pantalla emergente, una dirección pública falsa en la pantalla de su computadora justo antes de realizar una transacción. Si envía sus monedas a la dirección de este hacker, se perderán. Afortunadamente, tanto el Trezor One como el Trezor Model T muestran la dirección pública correcta en el propio dispositivo. Antes de enviar su criptomoneda, siempre asegúrese de que la dirección en la pantalla de su dispositivo Trezor coincida con la dirección en su computadora y estará a salvo de este ataque.

En resumen, los pasos que debe seguir para asegurarse de que sus activos nunca sean robados de su dispositivo Trezor o cualquier otra billetera de hardware son:

- Compre un dispositivo auténtico de un vendedor autorizado

- Proteja su dispositivo de ataques físicos (robo)

- Esté preparado para enviar sus monedas a una nueva semilla de palabras en caso de una emergencia en la que su semilla de palabras original se vea comprometida.

- Mantén tu semilla de palabras segura y completamente fuera de línea

- Confirme la dirección pública en la pantalla del dispositivo antes de realizar una transacción.

Conclusión

Independientemente de los ataques físicos que presenten los piratas informáticos, las billeteras de hardware siguen siendo, con mucho, la solución de almacenamiento de criptomonedas más segura. Las billeteras de hardware son la única solución que le brinda suficiente autonomía para tomar las medidas necesarias que previenen todos los ataques. Siempre que use su billetera Trezor de manera efectiva, un nuevo método de piratería no podrá incluir sus activos criptográficos en el dispositivo.